Новая версия Pangu 1.1 использует еще одну уязвимость в ядре iOS

Китайские хакеры, создавшие общедоступное средство для джейлбрейка iOS 7.1-7.1.x совсем недавно выпустили обновленную версию своего инструментария. В нем, как утверждается в примечании, они использовали другую «дыру» в безопасности системы, тем самым отказавшись от наработок хакера i0n1c.

Китайские хакеры, создавшие общедоступное средство для джейлбрейка iOS 7.1-7.1.x совсем недавно выпустили обновленную версию своего инструментария. В нем, как утверждается в примечании, они использовали другую «дыру» в безопасности системы, тем самым отказавшись от наработок хакера i0n1c.

Началось все с того, что создатели Pangu признались в использовании наработок хакера i0n1c в своем средстве. Стефан Эссер, он же i0n1c, негативно отозвался о действиях китайских разработчиков, открыто уличив их в воровстве своих идей. Дело бы так и закончилось, однако, в хакерах из Китая взыграла гордость и обновление Pangu 1.1 использует совершенно другую уязвимость, так же позволяющую осуществить непривязанный джейлбрейк любого мобильного устройства Apple под управлением iOS 7.1-7.1.x.

Известные в мире джейлбрейка разработчики уже успели прокомментировать случившееся. MuscleNerd, например, отметил, что «такое нечасто увидишь» и учитывая как долго хакеры бились над взломом последних версий iOS, удивление разработчика вполне понятно.

Известные в мире джейлбрейка разработчики уже успели прокомментировать случившееся. MuscleNerd, например, отметил, что «такое нечасто увидишь» и учитывая как долго хакеры бились над взломом последних версий iOS, удивление разработчика вполне понятно.

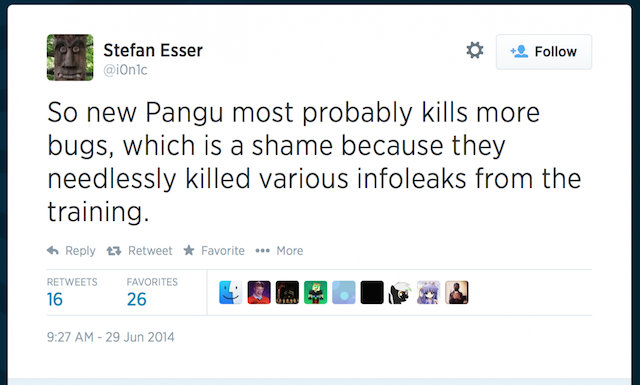

Не полез за словом в карман и i0n1c, написавший следующее:

Новый Pangu обнаружил еще больше багов, досадно, что они без надобности убили разные утечки из моих наработок.

В других своих сообщениях i0n1c отметил, что использование альтернативных уязвимостей iOS для такого «незначительного дела как обновление 1.1» пагубно повлияет на ситуацию с последующими версиями джейлбрейка. Опасения хакера вызывает возможность закрытия найденных багов инженерами компании Apple в ближайшем будущем.

Обновленная версия средства для джейлбрейка iOS 7.1-7.1x Pangu 1.1 стала поддерживать OS X и получила английский интерфейс. Помимо этого, были исправлены некоторые ошибки, приводящие к зависанию устройств на этапе загрузки. О том, как сделать джейлбрейк своего устройства под управлением iOS 7.1-7.1.x, вы можете прочитать перейдя по этой ссылке.

Другие полезные статьи:

✅ Подписывайтесь на нас в Telegram, ВКонтакте, и Яндекс.Дзен.